組織のセキュリティ強化に向けた課題発見とロードマップ策定を支援(特集:新世代セキュリティ推進)

地方自治

2022.06.21

この資料は、地方公共団体情報システム機構発行「月刊J-LIS」2022年5月号に掲載された記事を使用しております。

なお、使用に当たっては、地方公共団体情報システム機構の承諾のもと使用しております。

組織のセキュリティ強化に向けた課題発見とロードマップ策定を支援

(特集:新世代セキュリティ推進)

サイバーリーズン・ジャパン株式会社 セキュリティアドバイザリー部門

二ノ宮 慧一

1 はじめに

サイバーリーズン・ジャパン株式会社は、米国Cybereason Inc.の日本法人で、サイバー攻撃から企業・団体のシステムを保護するサイバー攻撃対策プラットフォーム「Cybereason」の日本市場での提供とそれに付帯するサービスを提供しています。

具体的には、サイバー攻撃をリアルタイムに検知し、遠隔で対処できる国内シェアNo.1のEDR(Endpoint Detection and Response)を中心としたエンドポイントセキュリティ対策の提供に加え、サイバーセキュリティの専⾨家が24時間365日体制でお客様の環境を監視し攻撃の抑止制御を支援するサービス、セキュリティインシデントの対応支援、セキュリティリスク管理態勢の評価やインシデント対応体制の構築を支援するサービスなど、企業・団体のサイバーセキュリティの強化を支援する数多くのサービスを提供しています。

本稿では、サイバー攻撃に日々対応する弊社の経験に基づき、組織がサイバー攻撃に備えていくために有効な考え方やノウハウを紹介させていただきます。

2 サイバー攻撃の現状

昨今、JPCERT/CCの公開するインシデント報告対応レポート1)や各社から相次ぐEmotet感染報告からもうかがえるように、日本を標的としたサイバー攻撃の増加が顕著に見られます。これまでサイバー攻撃の急増が叫ばれても、どこか対岸の火事を見るようだった経営者たちの感覚も、こうした実態を踏まえ、明日は我が身と一変していることを実感しています。

1) https://www.jpcert.or.jp/ir/report.html

現在多くの組織が晒されているサイバー攻撃のリスクへの理解を深めるためには、改めてサイバー攻撃の舞台裏で起こっている攻撃者側の変化、及びサイバー攻撃によるインシデントから垣間見える実態を知ることが重要であると考えます。

(1)サイバー攻撃増加の背景

昨今のサイバー攻撃の高度化や増加には、サイバー攻撃のビジネス化が背景にあると想定されます。サイバー犯罪のアンダーグラウンドの世界では、APTグループ2)や諜報機関が利用するような高度な機能を持つマルウェアや、開発技術のない攻撃者でも容易にランサムウェアを利用できるRaaS(Ransomware as a Service)等の普及が目立ちます。これにより、高度な技術を持たない犯罪者が容易に攻撃手段を手に入れることができるという点から、サイバー攻撃の参入障壁が低下し、サイバー攻撃の増加を招いていると捉えられます。

2) 国家組織からの指示と支援を受けてAPT攻撃(Advanced Persistent Threat:高度で持続的な脅威)を実行するグループを指しています。

また、サイバー攻撃と親和性の高い技術の進展もサイバー攻撃の増加に関係していると想定されます。例えば、ランサムウェアを用いた身代金回収の手段として利用される暗号資産や、フィッシングメール等の言語障壁を下げる機械翻訳技術の向上等があげられます。

このようにサイバー攻撃増加の背景には、それらを取り巻くビジネスの活発化や、親和性のある技術の発展が密接に関係しています。

(2)インシデント発生時の被害

サイバー攻撃とインシデント事例の増加だけではなく、インシデント発生時の被害についても以前より増大したケースが多く報告されています。

直近では2022年に、サイバー攻撃により国内大手の自動車製造企業の国内工場やタイヤ製造企業の海外工場の生産ラインが停止する事例がありました。また、2021年に米国では、大手燃料パイプライン企業に対するランサムウェアを用いたサイバー攻撃によって6日間石油の供給停止に繋がった事例や、水道局の制御系ネットワークに不正侵入・操作され水道水に投入する薬液の量を100倍以上に変更された事例がありました(幸い、この事例ではオペレータが気づき事なきを得ました)。

このように、インシデント発生時の被害は、ビジネスの根幹となる業務に重大な影響が発生する可能性があります。経営層においてはインシデントが事業運営の阻害、安全上の被害、更には組織の社会的な信頼の失墜に繋がるリスクがあることを認識しておく必要があります。

3 サイバー攻撃にどう備えるか

サイバー攻撃のもたらすビジネスへの影響を踏まえ、経営層はサイバーセキュリティリスクを経営リスクの一つとして捉え、真摯にそのリスク管理に取り組むことが求められています。

前述の米国の燃料パイプライン企業では、情報システム部の管理外となるパスワード認証のみのレガシーVPNから侵入され、侵入を許した後も組織の検知できないところでデータ窃取等の被害が拡大していきました。本事例は、組織が事前にそれらのセキュリティリスクを認識し、管理外又は要件を充足しないシステムの制限・検知や、不審な振る舞いを検知し対応する仕組みを整備していく等、適切に備えることで被害の予防や低減に繋げることができた事例としても捉えられます。

ここでは、このような事態を防ぎ効果的にセキュリティを強化するために重要となる考え方とそのアプローチを紹介します。

(1)セキュリティ強化のアプローチ

組織のセキュリティ強化を目的とした取り組みについて考える際、その第一歩について悩まれる方も少なくないと察します。

最新のセキュリティ技術の導入により、あたかも全てが解決するかのように説かれる場合もありますが、それはセキュリティ強化に貢献する可能性はあるものの、一つの側面からのアプローチに過ぎません。

組織全体のセキュリティ強化のためには、「技術」だけでなく、それを取り巻く「体制」や「プロセス」も同等に重要となります。そのためには、組織として、偏りのある技術的対策を推進するのではなく、体制やプロセスも含めた組織の全体のセキュリティリスク管理態勢の在り方を定義し、経営陣のリーダーシップの基にそれを実現していくことが重要となります。

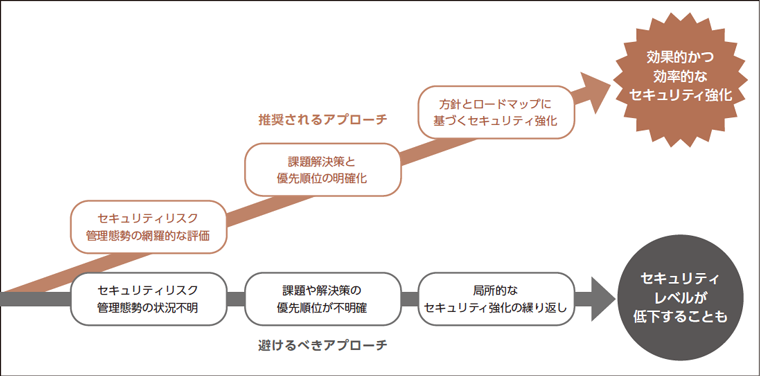

また、そのための第一歩は、組織のセキュリティリスク管理態勢を網羅的に可視化し、組織として取り組むべき課題とリスクを特定する活動となります。その上で、解決策と優先順位を決定し、それらを踏まえた方針とロードマップを策定し実行していくことで、セキュリティ強化を効果的かつ効率的に図ることができます(図-1)。

(2)評価サービスの紹介

前述のような取り組みを効果的に推進するために、現在、弊社ではセキュリティリスク管理態勢の評価を通じて課題と解決策を特定し、お客様におけるセキュリティ強化のロードマップ策定を支援する「サイバーセキュリティプログラムアセスメント」(略称:CSPA)というサービスを提供しています。

CSPAのセキュリティリスク管理態勢の評価では、グローバルでセキュリティ対策を検討する際に標準的に利用されるNIST Cyber SecurityFramework 3)を基に、弊社の監視、抑止制御、セキュリティインシデントへの対応経験等に基づく知見を取り込んだ評価フレームワークを活用し、ヒアリングと関連する文書の確認を通してお客様のセキュリティリスク管理態勢上の課題を特定します。それに加え、実機における重要なセキュリティ対策状況を機械的に確認することで実機レベルの課題も含めて網羅的に洗い出します。また、特定した課題に対する解決策の立案においては、可能な限り具体的な解決策とすると共に優先度を提供します。更に、お客様の現状の体制やプロセス等を総合的に考慮した上で、より実効性のあるセキュリティ強化のロードマップを策定できるように支援します。

3) 正式名称は「Framework for Improving Critical Infrastructure Cyber security」で米国NISTにより米国政府や民間の意見を集め作成されたセキュリティ対策のフレームワークとなります。

https://www.nist.gov/cyberframework/framework

次章では、このCSPAの内容も踏まえて、セキュリティ強化を進めていく際によく見られる課題と解決のためのヒントをお伝えします。

4 セキュリティ強化における課題

ここでは、弊社が多くのお客様と取り組んでいるセキュリティ強化に関する活動において、よく見られる課題を3点紹介します。

(1)網羅性のある評価

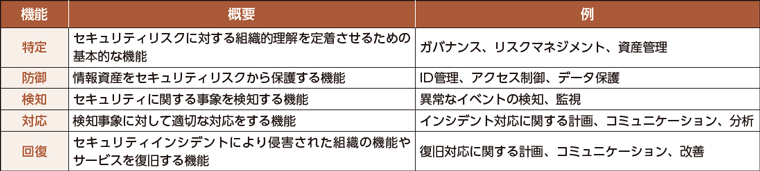

組織のセキュリティ強化の第一歩として組織がセキュリティリスク管理態勢を可視化する際の網羅性の確保が、第一の課題となります。ここで有効となるフレームワークの1つとして、弊社のCSPAでも利用するNIST Cyber Security Framework を紹介します。このフレームワークは、サイバー攻撃への事前対応と事後対応を含む5つの機能(特定、防御、検知、対応、回復)について、組織の体制、プロセス、及び技術的な観点から、網羅的に評価するために有用なものとなります。重要な観点の抜け漏れを防止するためにも、本フレームワークをはじめとした網羅的な観点を含むフレームワークの活用を推奨します(表)。

(2)実行性のある対策立案

セキュリティリスク管理態勢を可視化した後は、具体的な対策と優先順位を検討します。この際、各要件を充足し、かつ組織のリソースを踏まえた実行性のある対策を立案することが課題となります。

課題に対しては、技術的対策やプロセスの整備だけではなく、その実効性を確保するための負荷低減の仕組みも重要となります。例えば、ITシステムやサービス選定の際、セキュリティの仕様や機能に対して自組織のセキュリティ基準と照らし合わせて確認するケースが多いと想定しますが、それらを網羅的に確認するには多大な労力を要します。組織が公的機関でありクラウドサービスを対象としているのであれば、「政府情報システムのためのセキュリティ評価制度」(ISMAP)4)に登録済みのベンダーから選定することで確認の負荷を低減することが可能になります。

4) 内閣官房・総務省・経済産業省が所管して発足し運用が開始された制度であり、政府が発行する各種ガイドライン、ISO27000シリーズ、日本NIST SP800-53等を整理・再構成した評価制度となります。評価制度自体は非公開なため、自組織での要件充足状況の確認は必要ですが一定のレベルにあると見なせるため、大幅な労力削減が期待できます。なお、弊社のEDR/MDRサービスも登録されています。ISMAP登録企業一覧は以下のURLで公開されています。

https://www.ismap.go.jp/csm?id=cloud_service_list

(3)意思決定体制の整備

セキュリティ強化を進める上で、組織を運営する経営層によるセキュリティリスクの理解やそれに伴う意思決定体制の整備が課題となることもあります。

この課題に対しては、外部組織による体制の観点も含めた評価を利用し客観的に課題を認識することが解決への近道となります。具体的には、組織としてのサイバーセキュリティリスクの捉え方、セキュリティポリシーの整備状況、組織内外の体制における役割と責任の定義等について、外部組織から第三者視点で評価を受け、経営層を含めた場で課題とリスクを共有することが効率的であると考えます。また、その際、今後の対応方針案を準備し、それを基にした建設的な議論の場とする工夫も望まれます。

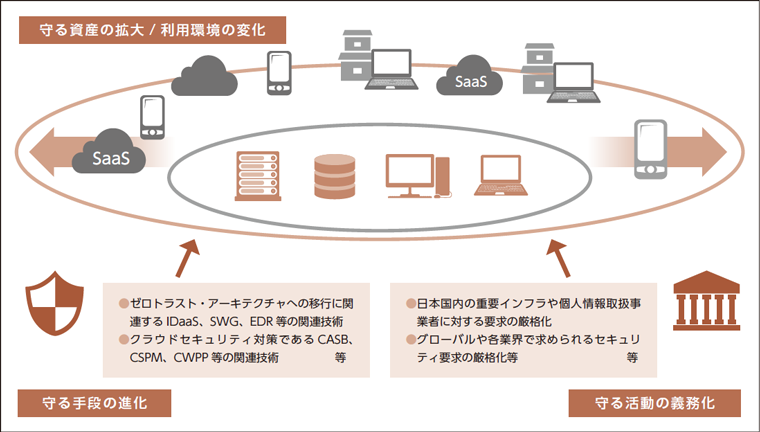

5 今後のセキュリティ対策の展望

これまでセキュリティ強化のアプローチを中心にお伝えしてきましたが、ここでは情報資産を守る側がセキュリティを考慮する際に重要な3つの視点から、昨今のトレンドを踏まえ、セキュリティ強化を進める上でより考慮していく必要のある観点をお伝えします(図-2)。

どの観点も、各種フレームワークでも考慮されている重要な観点であると捉えています。

(1)守る資産の拡大と利用環境の変化

情報資産は従来オンプレミスのITシステムが中心でしたが、クラウドサービスや社外でのデバイス利用の増加等に伴い、情報資産や利用環境に応じたセキュリティ対策が重要となっています。

政府情報システムのクラウド・バイ・デフォルトの原則をはじめ、クラウドサービスの利用は既に一般化しています。また、従来からあるデバイスもテレワークの普及等により社外利用が増加しています。セキュリティ対策の考え方の原則は従来から大きく変わらないものの、手段は異なる点に注意が必要です。情報資産や利用環境の変化に応じた適切な手段を講じていかなければセキュリティリスクに繋がります。

そのため、セキュリティ・バイ・デザインとして、新技術を含めたITシステムやサービスを導入する際は、早期段階からセキュリティを考慮することを推奨します。開発プロセスが存在する場合は、セキュリティ要件の取り込みやテスト等を組み込んでおくことが望まれます。

(2)守る手段の進化

セキュリティの技術的対策も進化しています。ゼロトラスト・アーキテクチャという概念が広まりその実現に関連するIDaaS(Identityas a Service)、SWG(Secure Web Gateway)、EDR等の技術や、クラウドセキュリティに特化したCASB(Cloud Access Security Broker)、CSPM(Cloud Security Posture Management)、CWPP(Cloud Workload Protection Platform)等の技術が一般化しつつあります。

組織の情報資産と利用環境を踏まえ、関連するセキュリティ対策の情報をキャッチアップし、適宜検討していくことが望まれます。

(3)守る活動の義務化

日本では「重要インフラにおける情報セキュリティ確保に係る安全基準等策定指針」に従い、各重要インフラで強制的な要求事項を含むガイドラインが制定されています。防衛省においては2023年4月から米国政府機関との契約で用いられるNIST SP800-171と同程度の厳格なセキュリティ基準を、契約企業に対して求めていくこととなりました。

また、2022年4月施行の改正個人情報保護法においては、個人情報取扱事業者に対するデータ越境移転に関する義務強化、漏えい事案発生時の報告義務化、罰則の強化等、より厳格化されています。このようなことからも、セキュリティのレベルが底上げされる流れにあると捉えられます。

前述のとおりサイバー攻撃の増加と共に、セキュリティ強化に関係する技術や法規制による要求も進化の一途を辿っています。組織には、一度セキュリティ強化を実施して終わりではなく、このような変化を主体的に捉え継続的に適切な対応を実施し続けていく姿勢が求められています。

Profile

二ノ宮 慧一 にのみや・けいいち

サイバーリーズン・ジャパン株式会社 セキュリティアドバイザリー部門所属。大学卒業後、SI業界でキャリアをスタートし5年間インフラ構築等に従事し、その後サイバーセキュリティの分野に8年以上携わり、サイバーセキュリティリスク管理態勢の評価、プロセス整備、ソリューション導入/運用等を経験。CISSP、CISM、CISA、PMP、その他高度情報処理技術者等を複数所持。