解説 サイバーセキュリティの「キモ」について理解する/大久保 隆夫(情報セキュリティ大学院大学教授)

地方自治

2025.12.09

目次

この記事は5分くらいで読めます。

出典書籍:『月刊 J-LIS』2025年10月号

この記事は「月刊 J-LIS」で過去に掲載された内容の引用です。

本誌はこちらからチェック!

ご購読なら年間購読がお薦め!

月刊 J-LIS(年間購読) 編著者名:ぎょうせい/編

詳細はこちら ≫

この資料は、地方公共団体情報システム機構発行「月刊 J-LIS」2025年10月号に掲載された記事を使用しております。

なお、使用に当たっては、地方公共団体情報システム機構の承諾のもと使用しております。

解説

サイバーセキュリティの「キモ」について理解する

情報セキュリティ大学院大学教授

大久保 隆夫

はじめに

近年、サイバー攻撃や情報漏洩などの脅威が、社会的に大きな問題になっており、これらに対応するための情報セキュリティ、サイバーセキュリティ人材が求められています。ただ、情報セキュリティ、サイバーセキュリティと一言で言っても、暗号、ソフトウェアの脆弱性、マルウェア、ネットワークセキュリティ、組織のマネジメント、法制度など、実は非常に多岐の分野にわたる要素を含んでいます。しかも、それぞれの分野の要素が絡みあっているため、自治体などで一からセキュリティ対策を行うとなった際、どこから手をつけたらいいか、困惑してしまうこともあるかもしれません。

筆者はセキュリティ初学者の抱えるこの問題を解決するため、サイバーセキュリティのあらゆる側面からの入門書『「サイバーセキュリティ、マジわからん」と思ったときに読む本』(オーム社、2023年)を上梓しました。本稿では、サイバーセキュリティ対応がなぜ必要になるのか、何が脅威となるのか、どのように対策をすればよいのかについて、実際の事例を使いながら解説をします。また、この事例において関係してくるセキュリティの各要素について、前述の入門書に沿いつつ紹介します。

サイバーセキュリティはなぜ必要となるのか

サイバーセキュリティが必要になった背景には、いくつかの要因があります。近年、社会におけるソフトウェアの依存化が進み、今やソフトウェア製品はスマートフォン、車、交通インフラ等の構成部品になっていることから、我々の生活に不可欠の要素となっています。また、これらのソフトウェア製品は、IoTなどの形で当たり前にインターネットにつながるようになっています。

一方で、これらのソフトウェアには多くの場合、脆弱性(セキュリティ上の欠陥)があることが分かっています。この脆弱性は、本質的に、完全に排除はできません。また、ソフトウェアがインターネットにつながっている限り、世界中のどこからでもインターネットを経由してサイバー攻撃を受けてしまう可能性も同時に高まっています。

これは、単なる可能性ではなく、サイバー攻撃が実際に起きたという事例が後を絶ちません。またその攻撃対象も、政府や自治体に留まらず、鉄道などの重要インフラや、中小工場など、多岐にわたります。近年、病院へのサイバー攻撃が増加していることや、2023年には名古屋港がサイバー攻撃を受け、作業停止を余儀なくされたといった事例は記憶に新しいところです。「自分達は攻撃されないから関係ない」とは言えない時代になっています。今や、どんな組織でも、サイバーセキュリティは必須のものになっているのです。

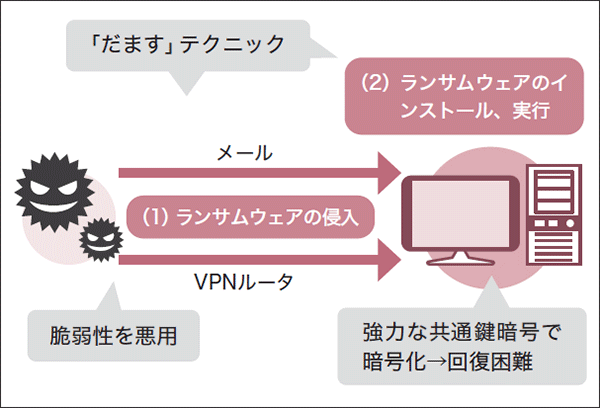

本稿では、サイバー攻撃の事例の一つとして、ランサム(身代金)ウェアをとりあげます。ランサムウェアの脅威は、独立行政法人情報処理推進機構による情報セキュリティ10大脅威2025(組織向け)でも第1位(10年連続選出)となっている今や最もメジャーなサイバー攻撃です。ランサムウェアは、コンピュータのファイルを暗号化して、復号と引き換えに身代金を要求するマルウェアの一種です。 ランサムウェア攻撃には、何が脅威か、どのような技術や手段が関係するか、またどのような対策が必要になるかを、図-1にまとめました。それぞれの要素の詳細について、これから解説していきます。

図-1 ランサムウェア攻撃

何が脅威か――ランサムウェアの事例から

ではまず、ランサムウェア攻撃がどのようにして可能になっているのかをみていきます。

攻撃を成功させるには、攻撃者がターゲットのコンピュータ上でファイルの暗号化と身代金要求の表示を実行する必要がありますが、そのためには、次の二つの段階を踏む必要があります。

(1)コンピュータにランサムウェアを送りこむ

(2)コンピュータ上でランサムウェアを実行する

(1)の手段としては、例えばメールの添付ファイルの形式でターゲットのコンピュータの利用者に送りつけるという方法があります。

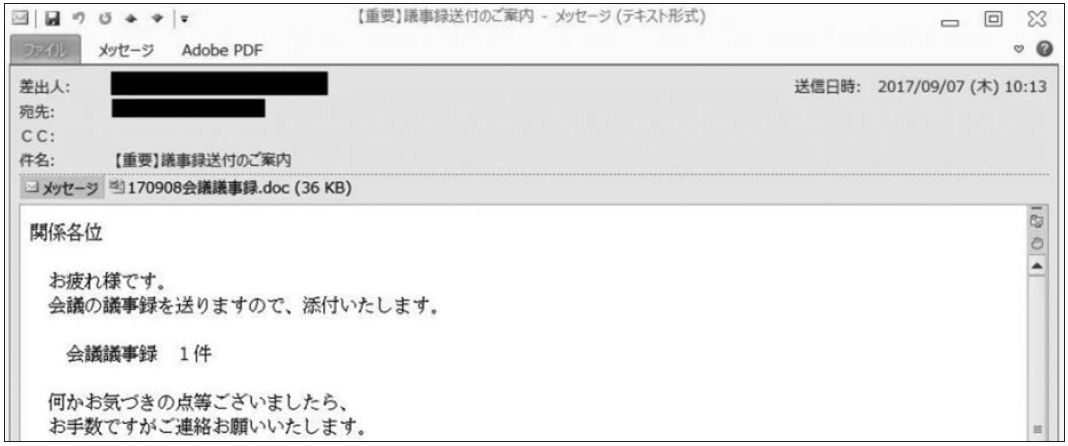

ただ送っても添付ファイルを開いてくれるか分からないので、攻撃者は業務のメールや緊急のメールを装い、添付を開くよう巧みに誘導します。このような「だます」やり方は、サイバー攻撃がさかんになる以前から「ソーシャルエンジニアリング」という手法でよく用いられてきました。サイバー攻撃においては、このようにターゲットを「だます」テクニックがよく用いられます。メールで攻撃者のWebサイトに誘導し、ID、パスワードを入力させる「フィッシング」もこのテクニックに基づいています。図-2に、ランサムウェアで使われるメール文の例を示します。この例では、「議事録の送付」という業務のメールを装っています。

図-2 ランサムウェアで使われるメール文の例

(2)については、添付ファイル(WordなどのOfficeファイル)を用いる場合、そこからランサムウェアをインストール、実行させる手段として、Officeのマクロ実行がよく用いられます。この時、Officeのアプリケーション設定でマクロが有効になっていなければマクロを実行できないため、攻撃は成功しません。ただ、攻撃者はここでも、利用者をだまして、マクロを有効にするよう誘導してくることがあります。

次に、ファイルの暗号化についてみていきます。2017年に流行した「WannaCry」というランサムウェアでは、暗号方式に「AES」という共通鍵暗号方式が用いられています。共通鍵暗号は現代暗号方式の一つで、暗号化(平文から暗号文に変換)と復号(暗号文から平文に戻す)に同じ鍵を使います。AESはセキュリティの安全性が保証されており、鍵を知らないと復号は困難(多大な計算コスト、時間がかかる)です。ランサムウェアでは、攻撃者のみが鍵を知っているため、被害にあった側はファイルを容易に復号ができなくなります。

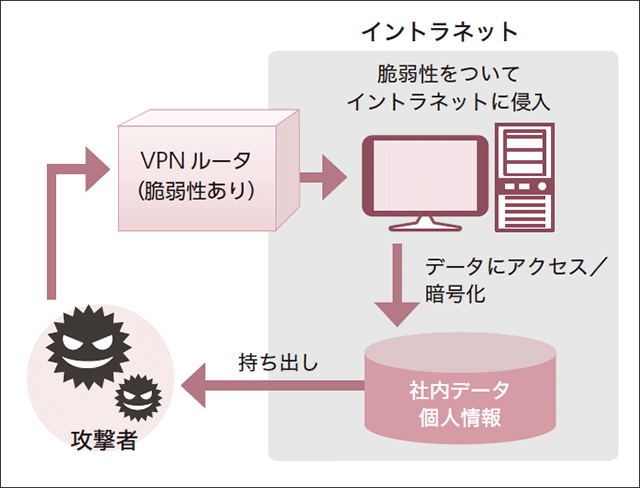

また、このランサムウェア攻撃は、VPNルータなどのソフトウェアの脆弱性をついて侵入してくる場合もあります。コロナ禍以降、リモートワーク(テレワーク)が普及していますが、リモートワークでは、VPN接続で自宅から自組織内のネットワークに接続し、作業をすることになります。VPNルータは、その接続を正当な利用者の通信のみに限定することで安全性を確保していますが、VPNルータに脆弱性があると、正当な利用者以外の第三者の侵入を許してしまいます。その結果、ランサムウェア攻撃を受けてしまいます。これにより、ファイルが使えなくなったり、機密情報にアクセスされ、盗まれて人質にとられてしまいます(図-3)。

図-3 VPNルータを経由したサイバー攻撃

必要な対策とは

では、ランサムウェアにあわないようにする対策について紹介します。これらはランサムウェア対策ではありますが、一般的なセキュリティ対策にも通用するものですので、参考にしてください。

(1)だまされる可能性について意識する

攻撃者は常に自分を「だましてくる」ということに注意をはらう必要があります。日常の業務メールや、クラウドサービスからのメールのように見えても、実は偽物かもしれません。開封してしまう前に、よく確認する必要があります。

(2)行動/操作の結果、起きうる事態について想定する

例えば、メールの添付ファイルを開いてしまったら、またはマクロを有効にしてしまったら、どういう結果を招くリスクがあるのか、その仕組みは完全に理解していないとしても、知識として知っておくことは重要です。行為や操作の結果、どういうリスクがありえるか想定できれば、慎重になり、事態を防ぐことができるかもしれません。

(3)セキュリティの基本的な要素について理解する

VPNルータの脆弱性が発覚しても、通常はその脆弱性を修正するパッチがベンダーからすぐに提供されるので、パッチを当てておけば、その侵入口からの脆弱性をついた侵入を阻止することができます。したがって対策としては、システムの各製品やライブラリについて把握しておき、それらの脆弱性情報を頻繁にチェックして、必要なパッチを当てることが必要になります。

(4)攻撃されてしまった場合の対策を検討しておく

一度暗号化されてしまったファイルは復号という形で戻すことが困難です。被害にあうリスクは完全にゼロにはできないので、予防策だけでなく、攻撃によって被害を受けることまでも想定し、対策を立てておく必要があります。

また、事故(インシデント)になりそうな場合は、管理責任者や経営層にまで報告できるような体制づくりも重要です。近年では自治体においてもインシデント対応組織(CSIRT)の設置が進められています。

おわりに

このように、一つの事例をとっても、多様なセキュリティの要素が絡んでいることが分かります。これらを各人が一気に習得することは容易ではないので、「だまされる可能性」などの意識づけや、「脆弱性を放置しておくとどうなるか」「事前の対策などで十分か」など、キモとなる部分を理解していただくだけでも、個人、組織の安全性はだいぶ変わると思います。キモをおさえられれば、自分たちでどこまでできるのかや、ツールや外部サービスの必要性なども明らかになってくるかと思います。本稿がその助けになれば幸いです。

Profile

大久保 隆夫(おおくぼ・たかお)

情報セキュリティ大学院大学 研究科長・教授。博士(情報学)。株式会社富士通研究所にてソフトウェア工学、アプリセキュリティの研究に従事。現在は同学教授として、システムセキュリティの研究を行っている。著書に『イラスト図解式 この一冊でぜんぶわかるセキュリティの基本』(共著、lSBクリエイティブ、2017年)、『「サイバーセキュリティ、マジわからん」と思ったときに読む本』(オーム社、2023年)。

この記事は「月刊 J-LIS」で過去に掲載された内容の引用です。

本誌はこちらからチェック!

ご購読なら年間購読がお薦め!

月刊 J-LIS(年間購読) 編著者名:ぎょうせい/編

詳細はこちら ≫